еҫҢз–«жғ…жҷӮд»Јзҡ„з¶Іи·Ҝдҝқиӯ·жҒўеҫ©и§Јжұәж–№жЎҲе’ҢдҫӣжҮүйҸҲдҝқиӯ·

дҪңиҖ…: Eric Sivertson

д»Ҡе№ҙ3жңҲд»ҪпјҢжҲ‘е’ҢIntegrity Security ServicesпјҲISSпјүзҡ„йҰ–еёӯеҹ·иЎҢе®ҳе…јиҒҜеҗҲеүөе§ӢдәәDave SequinoиҒҜеҗҲиҲүиҫҰдәҶдёҖе ҙеңЁз·ҡз ”иЁҺжңғпјҢдё»йЎҢжҳҜз–«жғ…еҫҢзҡ„з¶Іи·ҜеҸҠдҫӣжҮүйҸҲдҝқиӯ·жҒўеҫ©и§Јжұәж–№жЎҲгҖӮ

жҲ‘еҖ‘еҫһз¶Іи·Ҝе®үе…Ёе’Ңз¶Іи·Ҝдҝқиӯ·жҒўеҫ©зҡ„жҰӮеҝөй–Ӣе§Ӣи«Үиө·гҖӮз¶Іи·Ҝж”»ж“ҠжҳҜжҢҮйҖҡйҒҺжңӘ經жҺҲж¬ҠеӯҳеҸ–йӣ»и…ҰжҲ–з¶Іи·ҜйҖІиҖҢжҡҙйңІгҖҒжӣҙж”№гҖҒзҰҒз”ЁгҖҒз ҙеЈһгҖҒз«ҠеҸ–жҲ–зҚІеҸ–иіҮиЁҠзҡ„иЎҢзӮәгҖӮз¶Іи·Ҝе®үе…ЁжҳҜжҢҮйҖҡйҒҺжҠҖиЎ“гҖҒжөҒзЁӢе’Ңе…¶д»–еҒҡжі•дҫҶдҝқиӯ·з¶Іи·ҜгҖҒиЁӯеӮҷгҖҒжҮүз”ЁпјҲзЁӢејҸпјүе’Ңж•ёж“ҡпјҢе…ҚеҸ—з¶Іи·Ҝж”»ж“ҠгҖӮ

е•ҸйЎҢеңЁж–јпјҢеңЁз•¶д»Ҡж—ҘзӣҠиӨҮйӣңзҡ„жҠҖиЎ“з’°еўғдёӯпјҢеғ…дҫқйқ з¶Іи·Ҝжң¬иә«зҡ„е®үе…ЁжҺӘж–Ҫ已經дёҚи¶ід»Ҙи§Јжұәе•ҸйЎҢгҖӮдҫӢеҰӮпјҢжҲ‘еҖ‘иЁҺи«–дәҶ2017е№ҙдё№йәҘиҲӘйҒӢе·Ёй ӯA.P. Moller-Maersk з¶Іи·Ҝе®үе…ЁжҺӘж–Ҫзҡ„еӨұж•—жЎҲдҫӢгҖӮ

еңЁз•¶жҷӮпјҢMaerskж“ҒжңүжҘөе…¶еј·еӨ§зҡ„з¶Іи·Ҝе®үе…Ёж©ҹеҲ¶гҖӮе•ҸйЎҢеңЁж–јпјҢд»–еҖ‘дёҖзӣҙеӯҳеңЁзҡ„жҖқз¶ӯе®ҡејҸпјҢиӘҚзӮәд»–еҖ‘зҡ„з¶Іи·Ҝе®үе…Ёж°ҙе№іеҰӮжӯӨд№Ӣй«ҳпјҢе№ҫд№ҺдёҚеҸҜиғҪеҸ—еҲ°ж”»ж“ҠгҖӮиҖҢеҜҰйҡӣдёҠпјҢеңЁжҹҗдәӣз’°зҜҖпјҢжҜҸй–“е…¬еҸёйғҪжңүеҸҜиғҪжҠөж“ӢдёҚдҪҸж”»ж“ҠгҖӮйҖҷдёҚжҳҜдёҖеҖӢеҸҜдёҚеҸҜиғҪзҡ„е•ҸйЎҢпјҢиҖҢжҳҜйҒІж—©жңғзҷјз”ҹзҡ„дәӢгҖӮ

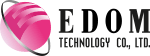

“з¶Іи·Ҝдҝқиӯ·жҒўеҫ©пјҲCyber Resiliencyпјү”жҳҜжҢҮзі»зөұеңЁдёҚеҲ©зҡ„з¶Іи·ҜдәӢ件пјҲдҫӢеҰӮз¶Іи·Ҝж”»ж“ҠпјүеҮәзҸҫжҷӮдҫқ然иғҪеӨ жҢҒзәҢдәӨд»ҳй җжңҹзөҗжһңгҖӮдјҒжҘӯжҮүи©ІиҖғж…®еҰӮдҪ•еўһеј·е°Қж”»ж“Ҡзҡ„жҠөзҰҰиғҪеҠӣд»ҘеҸҠеҰӮдҪ•еңЁзҷјз”ҹж”»ж“ҠжҷӮеҸҠжҷӮжҒўеҫ©йҒҺдҫҶгҖӮзӯ”жЎҲе°ұжҳҜеүөе»әеҫһеә•еұӨпјҲйҹҢй«”еұӨйқўпјүй–Ӣе§Ӣе°ұе…·еӮҷдҝқиӯ·жҒўеҫ©иғҪеҠӣзҡ„зі»зөұгҖӮ

еңЁд»Ӣзҙ№дәҶзҸҫжңүзҡ„е’Ңиҝ‘дҫҶиҲҲиө·зҡ„з¶Іи·Ҝдҝқиӯ·жҒўеҫ©жЁҷжә–еҫҢпјҢжҲ‘еҖ‘иЁҺи«–еҰӮдҪ•дҪҝз”ЁиҗҠиҝӘжҖқзҡ„MachX03D™е’ҢMach™-NXд»ҘеҸҠиҗҠиҝӘжҖқжңҖиҝ‘жҺЁеҮәзҡ„и»ҹй«”е’ҢжңҚеӢҷ——Lattice Sentry™и§Јжұәж–№жЎҲйӣҶеҗҲдҫҶеҜҰзҸҫз¶Іи·Ҝдҝқиӯ·жҒўеҫ©гҖӮйҷӨдәҶдҪңзӮәжңҖе…ҲйҖҡйӣ»гҖҒжңҖеҫҢж–·йӣ»зҡ„е…ғ件пјҲзӣЈжҺ§е…¶д»–зө„件зҡ„йҖҡйӣ»е’Ңж–·йӣ»д»ҘеҸҠйҹҢй«”ијүе…ҘпјүеӨ–пјҢйҖҷдәӣеҹәж–јеҝ«й–ғиЁҳжҶ¶й«”зҡ„е…ғ件йӮ„жҸҗдҫӣдәҶдёҖзі»еҲ—зЎ¬й«”е®үе…ЁеҠҹиғҪпјҲдҫӢеҰӮе®үе…Ёе•ҹеӢ•дёҚеҸҜжӣҙж”№зҡ„е®үе…Ёеј•ж“ҺпјүпјҢзӮәеөҢе…ҘејҸзі»зөұеё¶дҫҶз¬ҰеҗҲNISTиҰҸзҜ„зҡ„е®үе…ЁжҖ§иғҪпјҢйҖІиҖҢеӢқ任充當系зөұзҡ„зЎ¬й«”дҝЎд»»ж №пјҲHRoTпјүи§’иүІгҖӮ

ж №ж“ҡNIST SP 800 193иҰҸзҜ„зҡ„е®ҡзҫ©пјҢе№іеҸ°йҹҢй«”дҝқиӯ·жҒўеҫ©пјҲPFRпјүж¶үеҸҠдҝқиӯ·гҖҒжӘўжё¬е’ҢжҒўеҫ©дёүеҖӢжӯҘй©ҹгҖӮдҝқиӯ·жҳҜжҢҮдҝқиӯ·е№іеҸ°зҡ„йҹҢй«”е’Ңй—ңйҚөж•ёж“ҡдёҚеҸ—жҗҚеЈһпјҢдёҰзўәдҝқйҹҢй«”жӣҙж–°зҡ„зңҹеҜҰжҖ§е’Ңе®Ңж•ҙжҖ§гҖӮжӘўжё¬еҢ…жӢ¬еңЁйҰ–ж¬ЎйҖҡйӣ»гҖҒйҒӢиЎҢжҷӮд»ҘеҸҠеңЁйҖІиЎҢд»»дҪ•еңЁзі»зөұжӣҙж–°жҷӮпјҢд»ҘеҠ еҜҶж–№ејҸжӘўжё¬жҗҚеЈһзҡ„е№іеҸ°йҹҢй«”е’Ңй—ңйҚөж•ёж“ҡгҖӮжҒўеҫ©еүҮеҢ…жӢ¬е•ҹеӢ•еҸ—дҝЎд»»зҡ„жҒўеҫ©йҒҺзЁӢпјҢдёҰе°ҮжүҖжңүжҗҚеЈһзҡ„е№іеҸ°йҹҢй«”е’Ңй—ңйҚөж•ёж“ҡжҒўеҫ©еҲ°е…¶д№ӢеүҚзҡ„зӢҖж…ӢгҖӮ

MachXO3Dе’ҢMach-NX FPGAйҖҸйҒҺжҸҗдҫӣе®үе…Ёзҡ„йӣҷеј•е°ҺзӯүеҠҹиғҪж»ҝи¶із¶Іи·Ҝдҝқиӯ·жҒўеҫ©зҡ„йңҖжұӮгҖӮзі»зөұдёҖж—Ұе•ҹеӢ•дёҰйҒӢиЎҢпјҲз¬ҰеҗҲNIST SP 800 193е№іеҸ°йҹҢй«”дҝқиӯ·жҒўеҫ©пјҲPFRпјүиҰҸзҜ„пјүпјҢMachXO3Dе’ҢMach-NXе…ғ件е°Үе°ҚиҮӘиә«йҖІиЎҢдҝқиӯ·гҖҒжӘўжё¬дёҰеҫһжғЎж„Ҹж”»ж“ҠдёӯжҒўеҫ©пјҢйҖІиҖҢзўәдҝқз¶Іи·Ҝдҝқиӯ·жҒўеҫ©ж©ҹеҲ¶зҡ„еҸҜйқ жҖ§пјҢжӯӨеӨ–пјҢеҸҜз·ЁзЁӢжһ¶ж§Ӣзҡ„еӨ§иҰҸжЁЎдёҰиЎҢиҷ•зҗҶиғҪеҠӣдҪҝйҖҷдәӣе…ғ件иғҪеӨ еҗҢжҷӮдҝқиӯ·гҖҒжӘўжё¬е’ҢжҒўеҫ©еӨҡеҖӢе…¶д»–е№іеҸ°йҹҢй«”гҖӮ

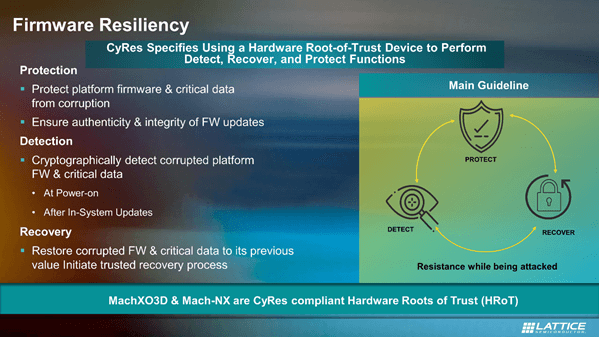

жҺҘдёӢдҫҶпјҢжҲ‘еҖ‘йҮҚй»һиЁҺи«–дәҶдҫӣжҮүйҸҲе•ҸйЎҢгҖӮдҫӣжҮүйҸҲзҡ„е•ҸйЎҢеңЁж–јеҰӮд»ҠеҫҲйӣЈе»әз«ӢдҝЎд»»пјҢе°Өе…¶жҳҜ當жҹҗдәӣеҗҲеҗҢеҲҶеҢ…е•Ҷз©ҚжҘөең°иҲҮй§ӯе®ўеҗҲдҪңпјҢеңЁдҫӣжҮүйҸҲзҡ„й–Ӣе§ӢйҡҺж®өе°ұе°Қз”ўе“ҒйҖ жҲҗз ҙеЈһгҖӮжҲ‘еҖ‘иЁҺи«–дәҶ“Zombie Zero”зҡ„經典жЎҲдҫӢпјҢжӯӨж¬Ўж”»ж“Ҡе…ҘдҫөдәҶе…ЁзҗғиІЎеҜҢ100еј·е…¬еҸёзҡ„дјҒжҘӯиіҮжәҗиҰҸеҠғпјҲERPпјүзі»зөұгҖӮ

еҚідҫҝдҪҝз”ЁзЎ¬й«”е®үе…ЁжЁЎзө„пјҲHSMпјүе°ҮеҠ еҜҶзҡ„и»ҹй«”е’ҢеҠ еҜҶеҜҶй‘°еҠ ијүеҲ°зө„件дёӯпјҢд№ҹжңғеҮәзҸҫе•ҸйЎҢгҖӮзӮәдәҶи§ЈжұәйҖҷеҖӢйӣЈйЎҢпјҢжҲ‘еҖ‘иЁҺи«–дәҶиҗҠиҝӘжҖқSupply Guard™дҫӣжҮүйҸҲе®үе…ЁжңҚеӢҷеҰӮдҪ•зўәдҝқMachXO3Dе’ҢMach-NX FPGAеңЁдәӨд»ҳзөҰиЈҪйҖ е•ҶжҷӮпјҢй җе…Ҳијүе…ҘйҺ–е®ҡзЁӢеәҸе’ҢеҠ еҜҶеҜҶй‘°гҖӮи©ІйҺ–е®ҡзЁӢеәҸжңғзҰҒз”ЁйҖҡеёёз”ЁдҫҶе°ҚFPGAйҖІиЎҢз·ЁзЁӢзҡ„жүҖжңүз«ҜеҸЈгҖӮе°Қе…¶йҖІиЎҢз·ЁзЁӢзҡ„е”ҜдёҖж–№жі•жҳҜеҠ ијүеҢ…еҗ«зӣёжҮүеҠ еҜҶеҜҶй‘°зҡ„еҠ еҜҶйҸЎеғҸпјҲFPGAжңүж•Ҳ充當иҮӘиә«зҡ„HSMпјүгҖӮйҷӨдәҶеҢ…еҗ«жңүж•ҲиІ ијүзЁӢеәҸд№ӢеӨ–пјҢжӯӨж–°жҳ еғҸйӮ„еҢ…еҗ«иҮӘе·ұзҡ„йҺ–е®ҡзЁӢеәҸеҜҰдҫӢе’ҢдёҖеҖӢж–°зҡ„еҠ еҜҶеҜҶй‘°гҖӮжүҖжңүйҖҷдәӣйғҪзӮәиҗҠиҝӘжҖқжүҖи¬Ӯзҡ„“жүҖжңүж¬Ҡе®үе…ЁиҪү移”еҘ е®ҡдәҶеҹәзӨҺпјҢи©ІйҒҺзЁӢзҡ„дё»иҰҒзү№й»һжҳҜеңЁдҫӣжҮүйҸҲдёӯз„ЎдәәиғҪеӨ иЁӘе•Ҹд»»дҪ•еҠ еҜҶеҜҶй‘°жҲ–е®ўжҲ¶IPзҡ„жңӘеҠ еҜҶзүҲжң¬гҖӮ

дҪҶжҳҜ“иӘ°дҫҶе®Ҳиӯ·е®ҲиЎӣ”е‘ўпјҹд№ҹе°ұжҳҜиӘӘиӘ°е°ҮеҺҹе§Ӣзҡ„йҺ–е®ҡзЁӢеәҸеҠ ијүеҲ°FPGAдёӯпјҹйҖҷжҷӮISSзҡ„Dave Sequinoе°ұй–Ӣе§Ӣд»–еҖ‘зҡ„е·ҘдҪңдәҶгҖӮд»–еҖ‘йғҪжҳҜз«ҜеҲ°з«Ҝе®үе…Ёж–№йқўзҡ„е°Ҳ家пјҢжҸҗдҫӣеҹәж–јзҡ„еҗ„йЎһзЎ¬й«”е’Ңе№іеҸ°зҡ„е®үе…Ёи§Јжұәж–№жЎҲгҖӮеңЁдёҠиҝ°жғ…жіҒдёӢпјҢISSиІ иІ¬е°ҮеҲқе§ӢйҺ–е®ҡзЁӢеәҸе’ҢжүҖжңүзӣёй—ңзҡ„еҠ еҜҶеҜҶй‘°еҠ ијүеҲ°FPGAдёӯпјҢ然еҫҢе°Үе…¶йҒӢијёеҲ°иЈҪйҖ е•ҶгҖӮжүҖжңүйҖҷдәӣйғҪжҳҜеңЁзү№ж®Ҡзҡ„ж•ёж“ҡдёӯеҝғе’Ңе®үе…ЁиЁӯж–ҪдёӯйҖІиЎҢзҡ„пјҡйҖҷдәӣе ҙжүҖе…ЁеӨ©еҖҷзӣЈжҺ§гҖҒж“Ғжңүйӣ»жәҗеӮҷд»ҪпјҲзҸҫе ҙй…ҚеӮҷзҷјйӣ»ж©ҹпјүгҖҒеӨҡеҖӢз¶Іи·ҜдҫӣжҮүе•Ҷд»ҘеҸҠе·ҘжҘӯеҶ·еҚ»е’ҢйҳІзҒ«зі»зөұгҖӮISSзҡ„ж•ёж“ҡдёӯеҝғжҳҜе…Ёзҗғдҝқиӯ·еҠӣеәҰжңҖеј·еӨ§зҡ„жӯӨйЎһиЁӯж–Ҫд№ӢдёҖпјҢе®ҲиЎӣжЈ®еҡҙпјҢеӣәиӢҘйҮ‘ж№ҜпјҢжҳҜдё–з•Ңзҙҡе®үе…ЁиЁӯж–Ҫзҡ„е…ёзҜ„гҖӮ

еңЁйҖҷиЈЎжҲ‘еҸӘжҳҜзІ—з•ҘиЁҺи«–дәҶз ”иЁҺжңғдёӯзҡ„дёҖдәӣдё»йЎҢгҖӮеҰӮжһңдҪ жғідәҶи§ЈжӣҙеӨҡиіҮиЁҠпјҢеҸҜд»Ҙи§ҖзңӢз ”иЁҺжңғзҡ„еӯҳжӘ”еҪұзүҮйӮ„еҸҜд»Ҙй–ұи®Җзӣёй—ңзҡ„гҖҠеүөе»әж“Ғжңүз¶Іи·Ҝдҝқиӯ·жҒўеҫ©ж©ҹеҲ¶зҡ„еөҢе…ҘејҸзі»зөұе’Ңдҝқиӯ·дҫӣжҮүйҸҲгҖӢзҷҪзҡ®жӣёгҖӮ

ж–Үз« дҫҶжәҗ: Lattice Blog (https://www.latticesemi.com/zh-CN/Blog/2021/04/01/22/40/SecuritySeminar)